Как очистить сайт от вируса

Пути: внедрение, инъекции, фишинг, скачивание/загрузка, уязвимые плагины/темы (пиратские), компрометация ядра WordPress(core, wp-content, wp-includes).

Последствия заражения

Последствия заражения:

- спам и SEO‑спам

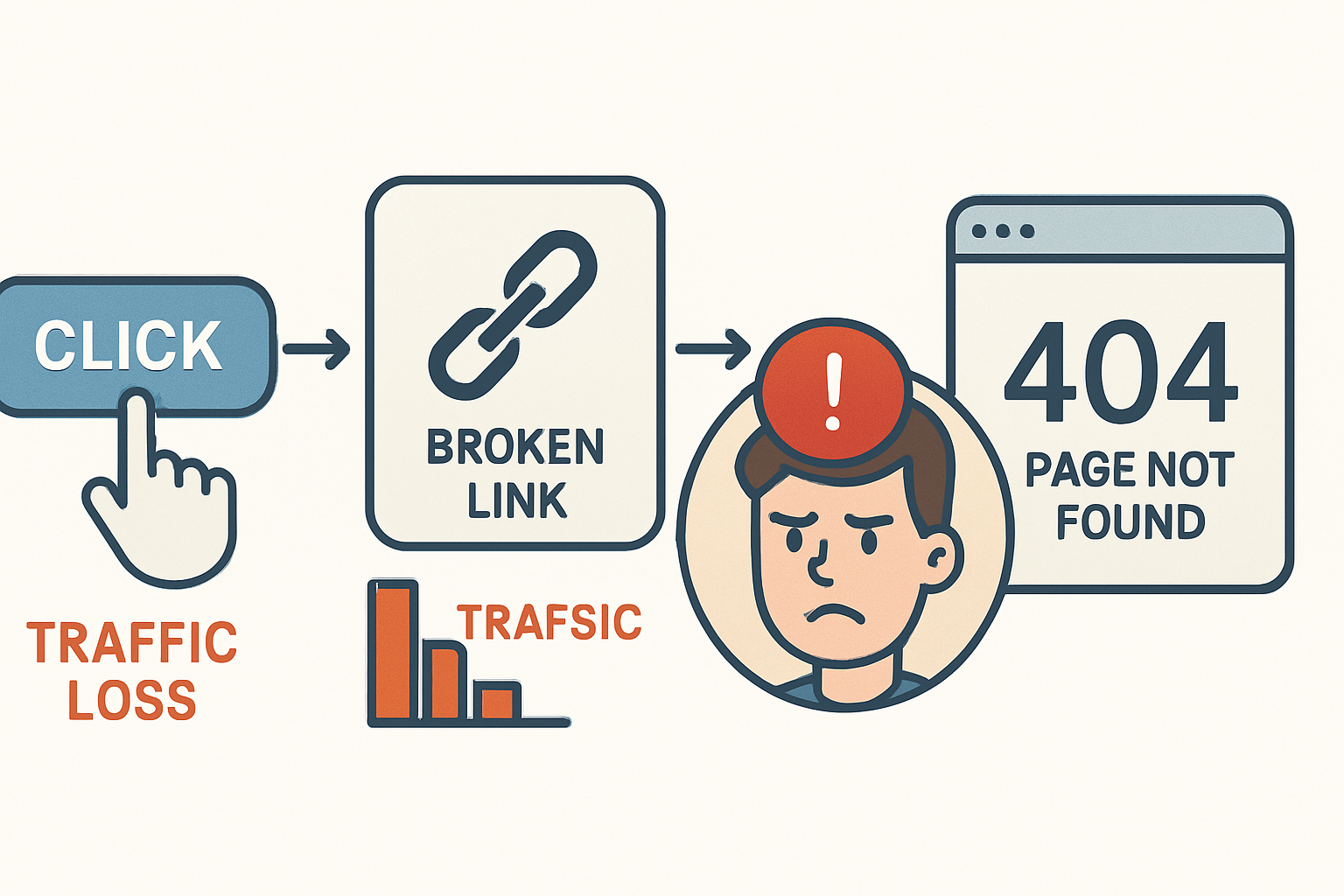

- неожиданные редиректы

- кража данных

- майнинг (cryptominer)

- падение трафика и попадание в чёрные списки

- ухудшение репутации сайта

Как узнать о заражении

Признаки заражения: блокировка в браузере или в поиске, неожиданные редиректы, изменения в контенте, всплывающие окна, подозрительные файлы и записи в базе. Проведите сканирование сайта онлайн‑сканерами (Safe Browsing Test, VirusTotal, ReScan.pro, Sucuri SiteCheck, IsItHacked, AntivirusAlarm, Dr.WEB) и настройте мониторинг чёрных списков.

Подготовка и резервное копирование

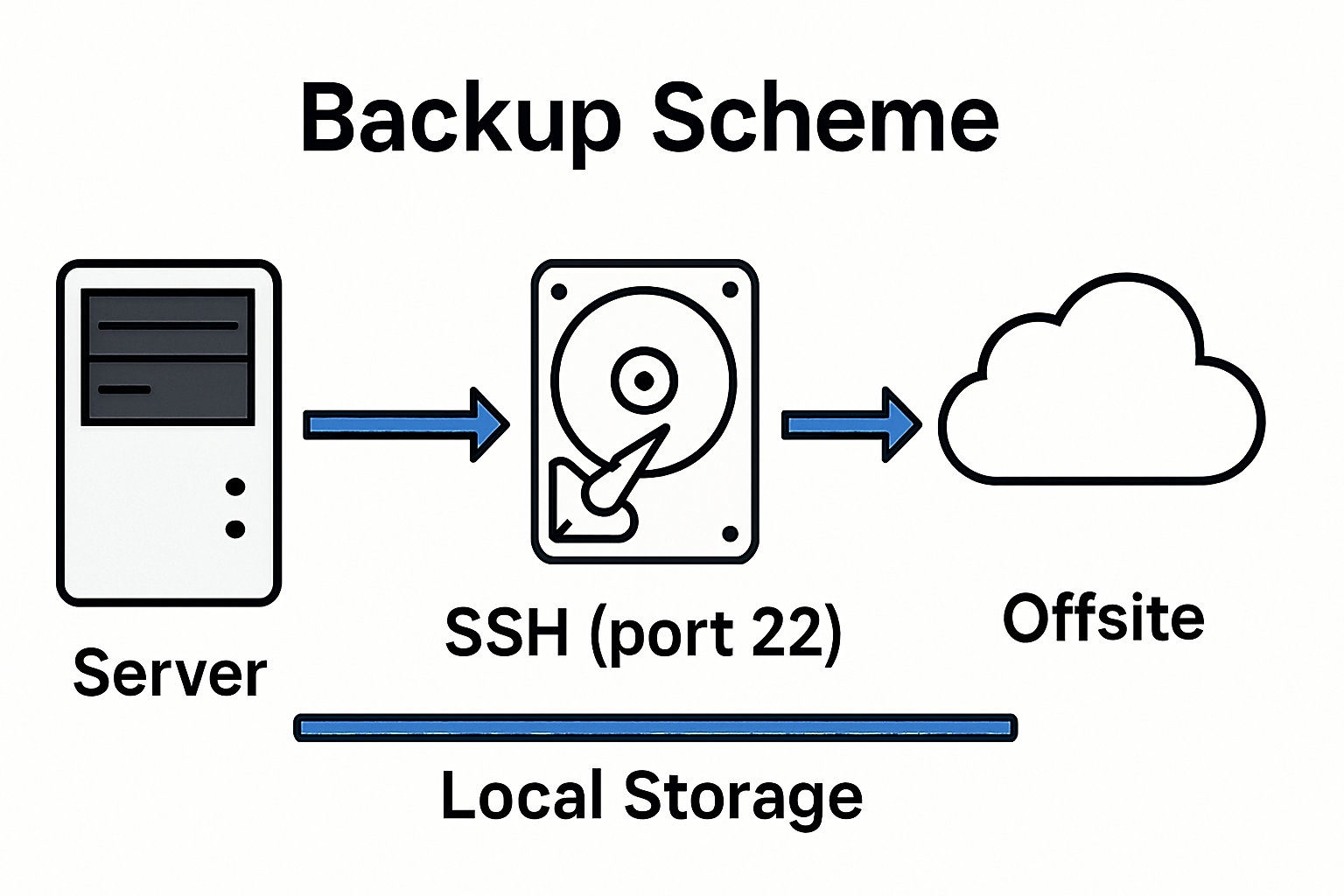

Перед лечением переведите сайт в режим обслуживания, выполните полную резервную копию файлов и базы, изолируйте ресурс и сохраните копии офлайн. Ниже — примеры команд и форматов архивации.

- Сделайте бэкап файлов по SSH/SFTP: скопируйте каталог (httpdocs/) и создайте архив/zip (например: zip -r site.zip httpdocs/).

- Экспорт БД: mysqldump -u user -p dbname > dump.sql или через PhpMyAdmin; распакуйте и проверьте дамп перед восстановлением.

- Сохраните резервная копия (backup) и дополнительную копию в оффлайн‑хранилище, не оставляйте бэкап на заражённом сервере.

- Изоляция: ограничьте доступ по IP, закройте лишние сервисы и оставьте сайт в режиме обслуживания до завершения лечения.

Поиск и диагностика (сканирование и анализ логов)

Сочетайте автоматическое сканирование и хостинговые инструменты с ручной проверкой: grep/find по файлам и датам модификации. Ищите паттерны base64, eval, document.write, String.fromCharCode и iframe. Анализируйте access_log, логи и журнал событий для выявления POST‑запросов и точек входа.

Удаление и лечение (пошаговый блок)

Ниже — пошаговый план удаления и лечения: изоляция, восстановление, ручная очистка файлов и БД, проверка и помещение копий в карантин для дальнейшего анализа.

- Временная изоляция сайта: включите режим обслуживания, ограничьте доступ по IP.

- Восстановление из чистого бэкапа: верните файлы и дамп базы, если есть безопасная резервная копия.

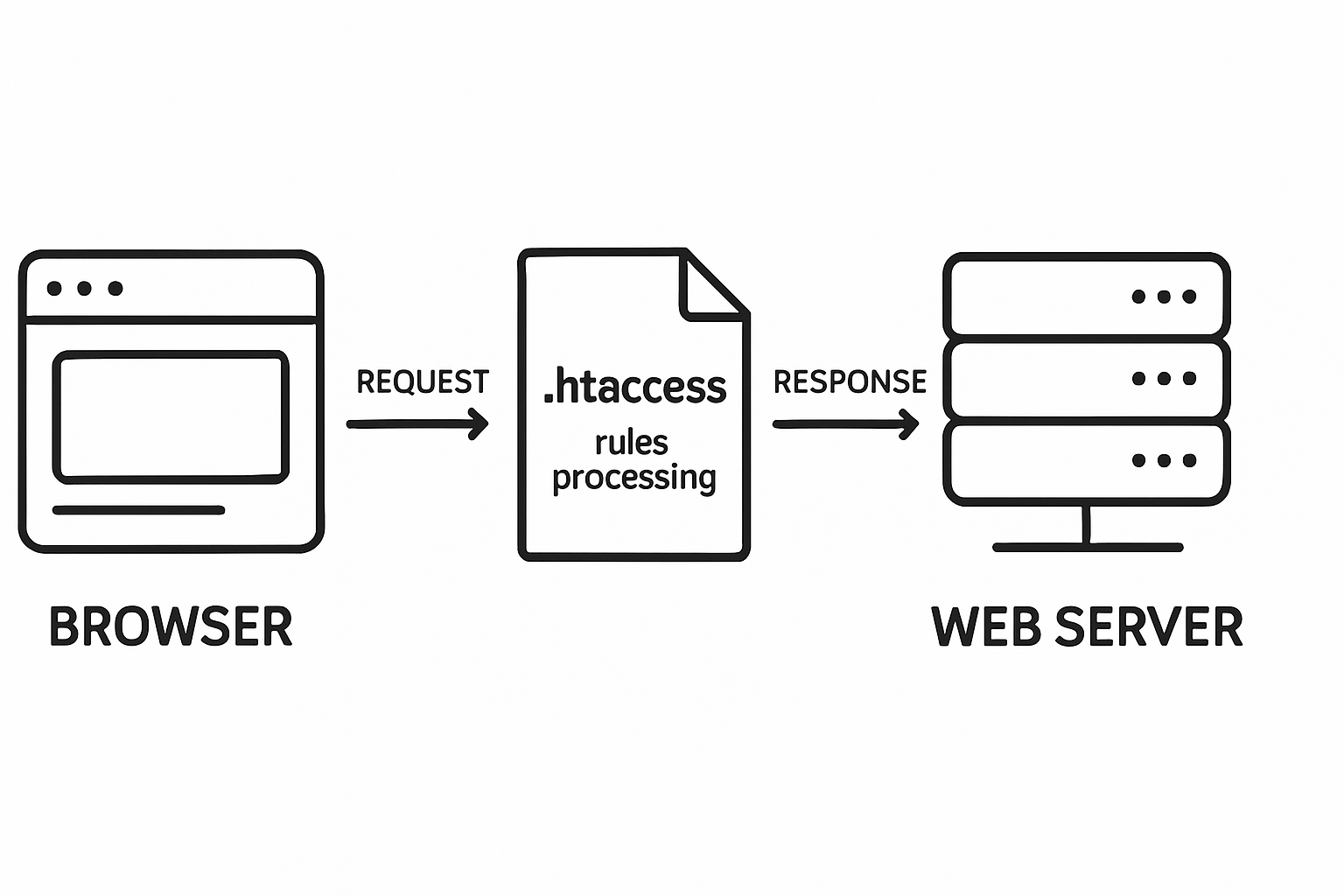

- Ручная очистка файлов: удаляйте подозрительные имена файлов (wzxp.php, file4456g.php, x4358.php), проверяйте и правьте

.htaccessна нежелательные редиректы. - Очистка БД и контента: удаляйте iframe в БД, ищите и исправляйте вызовы типа

preg_replaceиpreg_replace с ключом, проводите удаление вирусов в скриптах и шаблонах. - Проверка на остаточные следы и карантин: повторное сканирование, мониторинг логов, хранение заражённых копий в карантине (quarantine) для последующего анализа.

Обновления и смена доступов

Обновление CMS, плагинов и тем; удалите пиратские компоненты. Смена паролей и внедрение 2FA. Проверьте chmod и права доступа, удалите лишние учётные записи, ограничьте доступы по IP-адресам.

Проверка результата и повторная валидация

Повторное сканирование сайта (Safe Browsing Test, Google), повторная проверка индекса/индексации, проверка работоспособности форм и функций.

Профилактика — чек-лист

Короткий чек‑лист профилактики:

- Регулярные бэкапы; хранить оффлайн‑копии

- Своевременные обновления CMS и плагинов

- Мониторинг сайта и мониторинг черных списков

- Использовать оригинальные плагины

- Ограничение прав доступа (chmod, учетные записи)

- Внедрить WAF / CloudFlare

CTA, внутренняя перелинковка и элементы вовлечения

CTA и элементы вовлечения:

- Внутренние ссылки на сопутствующие материалы (CTA)

- Контакт: форма обращения в службу поддержки

- Подписка на рассылку

- Блок «Этот материал был полезен?»

- Комментарии и счётчик просмотров

Технические мета-теги, разметка и мультимедиа

Обязательные мета: meta viewport, meta description, meta charset. Укажите canonical, корректный og:image и twitter-card. Добавьте schema.org/JSON‑LD (Article), проверьте alt атрибут и srcset.

| Тег/Элемент | Статус (наличие/значение) |

|---|---|

| meta viewport | наличие / content="width=device-width, initial-scale=1" |

| meta description | наличие / заполнено |

| meta charset | наличие / UTF-8 |

| canonical | наличие / указан |

| og:image | наличие / URL изображения |

| twitter-card | наличие / twitter:card указан |

| schema.org / JSON-LD (Article) | наличие / author, datePublished при возможности |

| alt атрибут | наличие / информативные значения |

| srcset | наличие / адаптивные размеры при возможности |

Комментарии

Оставить комментарий